在 Harbor 系统中,日志扮演着至关重要的角色。它就像是系统的 “黑匣子”,记录了系统运行过程中的各种事件和操作,包括用户行为、系统状态变化、安全相关事件等诸多方面。这些日志信息对于系统的维护、故障排查、安全审计以及性能优化等工作来说是不可或缺的。

查看日志

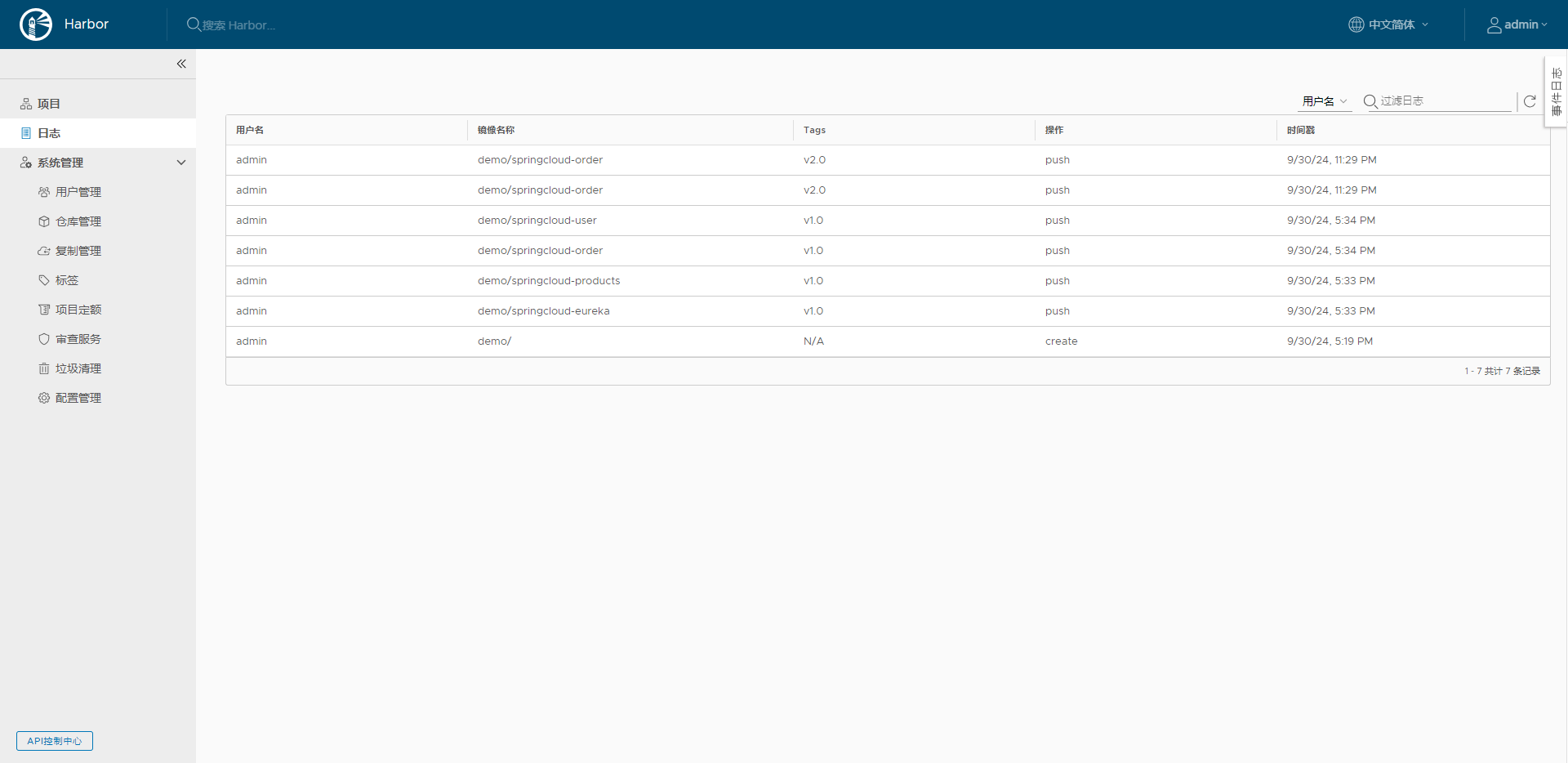

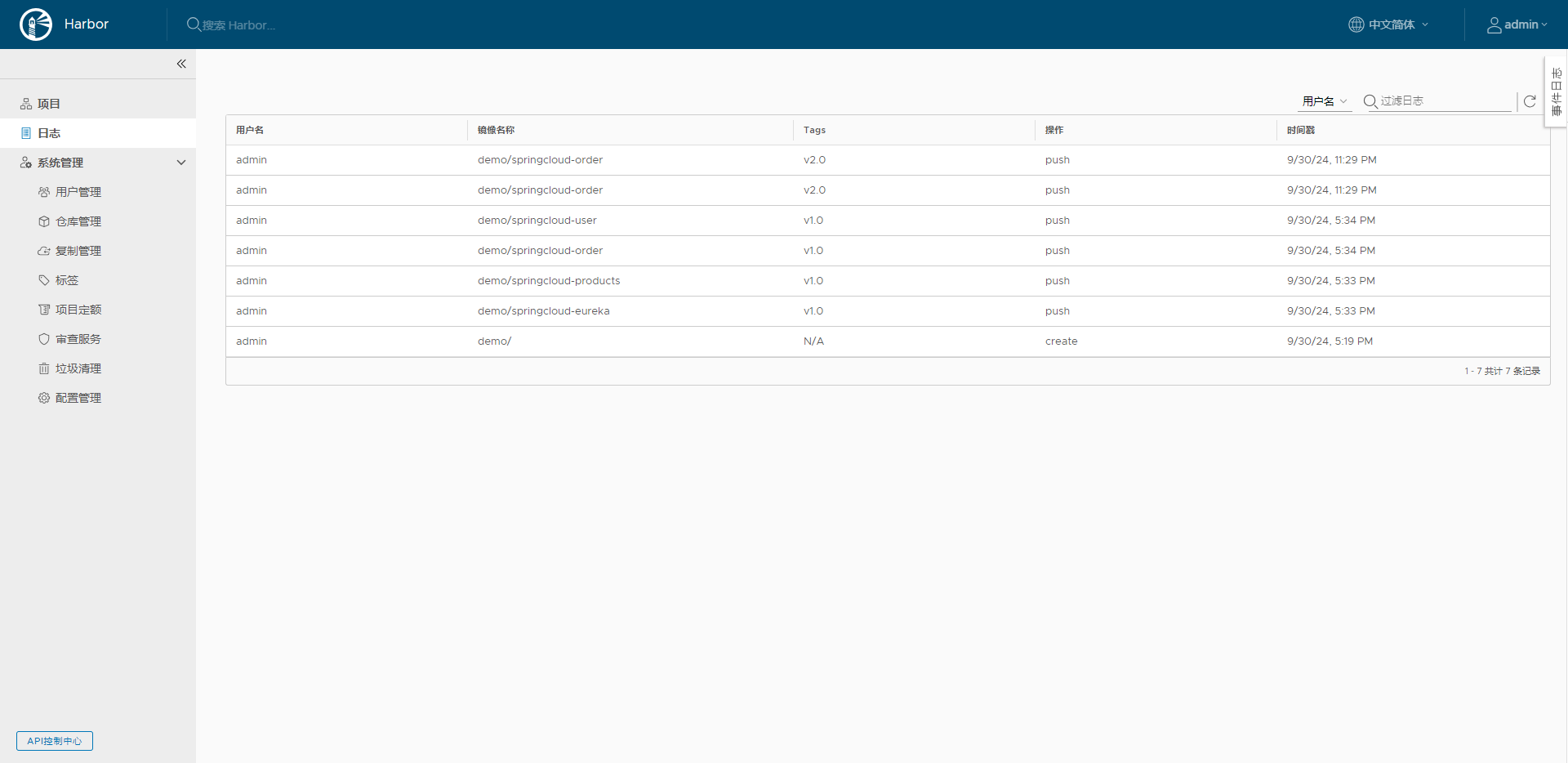

登录“Harbor”打开“日志”选项卡,如下图:

日志列表中显示了用户信息、镜像名称、标签、操作、时间戳等信息。

docker

日志来源与分类

访问日志(Access Logs)

访问日志主要来源于 Harbor 的代理(Proxy)组件。当用户通过 Docker 客户端或者其他工具与 Harbor 进行交互,如推送(push)或拉取(pull)镜像时,代理组件会记录这些访问操作相关的信息。

通常包含访问的时间戳、用户的 IP 地址、访问的 URL(通常与镜像仓库和操作相关)、HTTP 请求方法(如 GET、POST 等)、响应状态码等。例如,一个典型的访问日志记录可能是:“[2023 - 07 - 10T14:30:00Z] 192.168.1.100 - GET /v2/myproject/myrepository/tags/list - 200”,这条日志表示在 2023 年 7 月 10 日 14 点 30 分,IP 地址为 192.168.1.100 的用户使用 GET 方法请求了指定项目和仓库下的标签列表,并且服务器返回了 200(成功)的响应状态码。这些访问日志对于追踪用户对镜像的访问行为、统计流量以及发现异常访问(如频繁的错误请求或者来自可疑 IP 的访问)非常有用。

系统日志(System Logs)

系统日志由 Harbor 的各个核心组件产生,包括核心服务(Core Service)、注册中心(Registry)等。这些组件在启动、停止、配置变更、资源分配等系统操作过程中会生成相应的日志。

记录了系统内部的运行事件,如系统组件的启动和停止时间,例如 “[2023 - 07 - 10T14:35:00Z] Core Service started successfully”;配置变更记录,像 “[2023 - 07 - 10T14:40:00Z] Registry configuration updated: storage backend changed to S3”;以及资源使用情况的记录,比如内存、存储资源的分配和使用信息等。系统日志是维护系统健康运行的关键依据,通过分析系统日志可以及时发现系统潜在的问题,如组件频繁重启、配置错误等。

安全日志(Security Logs)

安全日志与安全相关的组件和操作产生安全日志,包括用户认证(Authentication)、授权(Authorization)过程以及安全扫描(Security Scanning)等环节。

在用户认证方面,会记录用户登录尝试的成功或失败信息,包括用户名、认证方式(如使用密码或者令牌)、登录时间以及认证结果。例如,“[2023 - 07 - 10T14:45:00Z] User 'admin' authentication failed using password. Incorrect password entered.”。在授权方面,会记录用户访问资源时权限检查的过程和结果,如 “[2023 - 07 - 10T14:50:00Z] User 'developer' attempted to access restricted resource. Authorization denied.”。对于安全扫描,会记录扫描的开始时间、结束时间、扫描的镜像范围以及扫描结果,如发现的漏洞数量、漏洞的严重程度等信息。安全日志对于保障系统的安全性,防止未经授权的访问和及时发现安全隐患至关重要。

日志的作用

故障排查

当 Harbor 系统出现故障时,如镜像推送或拉取失败、用户无法登录等问题,通过查看相应的日志可以快速定位问题的根源。例如,如果访问日志显示大量的 403(禁止访问)响应状态码,可能是权限配置出现问题;如果系统日志记录了某个组件的频繁崩溃信息,可以针对性地检查该组件的配置和运行环境。

安全审计

安全日志是安全审计的重要依据。企业可以通过分析安全日志来检查用户是否存在违规操作、是否有外部恶意攻击的迹象(如频繁的登录失败尝试)以及安全扫描是否及时发现并处理了漏洞等情况。例如,通过查看一段时间内的安全日志,统计安全漏洞的发现和修复情况,以评估系统的安全态势。

性能优化

通过分析访问日志和系统日志,可以了解系统的负载情况,如哪些镜像仓库的访问频率最高、系统在什么时间段负载较重等信息。这些信息可以帮助管理员优化系统的资源分配,如调整存储策略、增加服务器资源或者优化网络配置等,以提高系统的整体性能。